Los certificados digitales de una persona o del representante de empresa sirve para identificar a esa persona de forma inequívoca con validez jurídica.

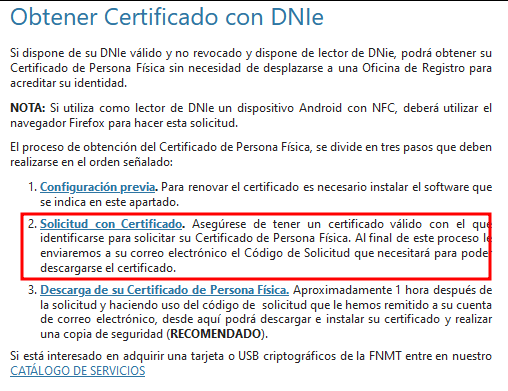

Para obtenerlo necesitamos ir a la página de la FNMT y en el apartado de certificados electrónicos y persona física, podemos pedir el nuestro. Para ello debemos de seleccionar uno de los dos métodos, el más rápido es el segundo ya que se puede hacer al momento, pero requiere el acceso a un lector de DNIe.

Una vez configurados los certificados raíz y el driver podemos seleccionar la opción de solicitud con certificados donde rellenaremos los datos que nos pide y se procesará la información.

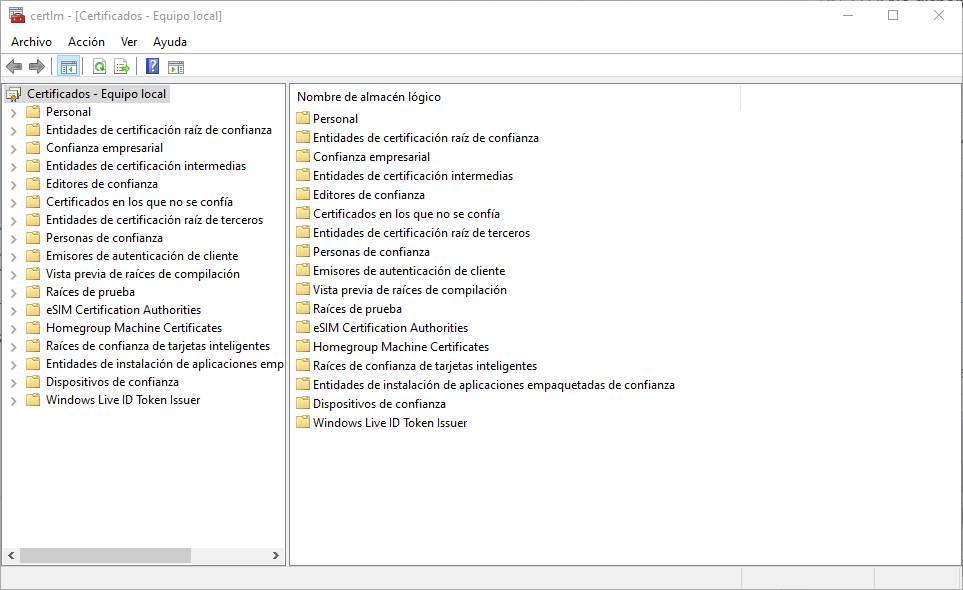

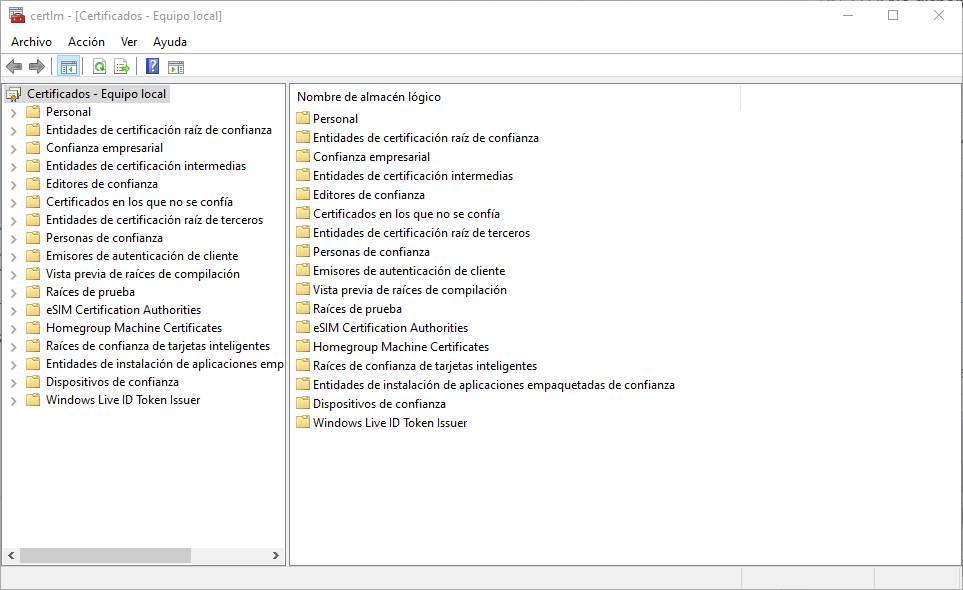

Una vez solicitado nos darán la opción de descargarlo y se nos descargará el fichero con el certificado electrónico. Y lo tendremos que importar en Windows.

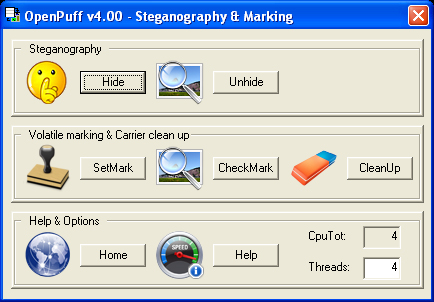

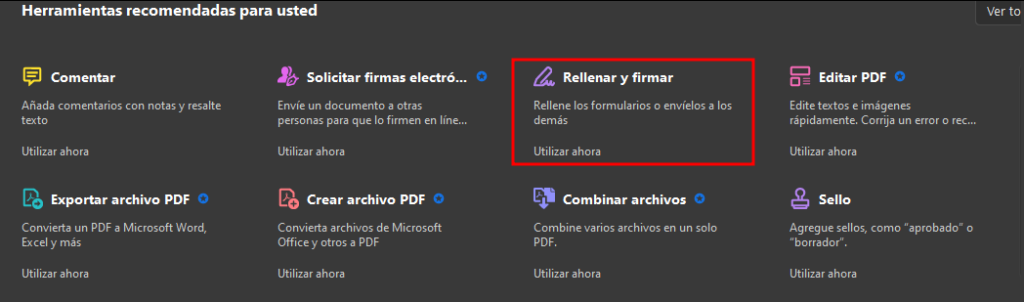

Cuando este instalado lo podremos usar para cifrar, firmar documentos, etc…

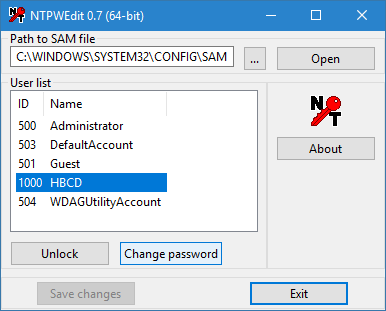

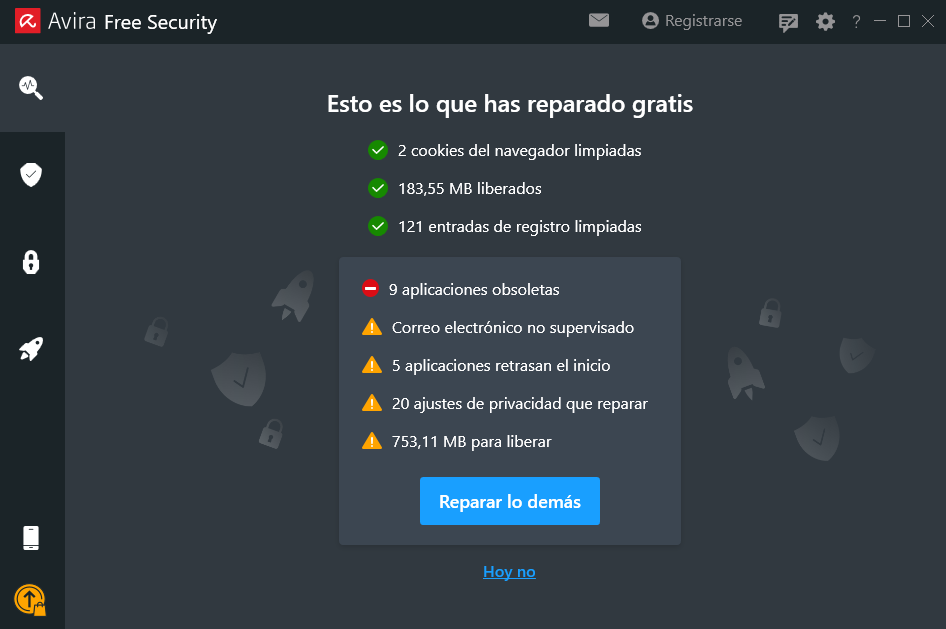

Uno de los mayores problemas es que si te sustraen el equipo donde los certificados están instalados tienen acceso a los datos de tu certificado pudiendo realizar pagos, crear cuentas bancarias y todo a tu nombre. Este problema esta amplificado porque el cifrado que usa Windows para guardar la contraseña del usuario local es conocido y esta contraseña se puede remplazar con una herramienta externa.