Para evitar que entren en nuestras cuentas de internet tenemos que realiza una buena gestión de las contraseñas asociadas a los servicios donde nos hemos dado de alta.

Una de las cosas que debemos hacer es poner contraseñas robustas y que no se compartan entre diferentes servicios ya que si conocen la de un servicio pueden entrar en el resto de servicios, ejemplo obtienen la contraseña que tienes en foro coches y si es la misma tienen la del banco.

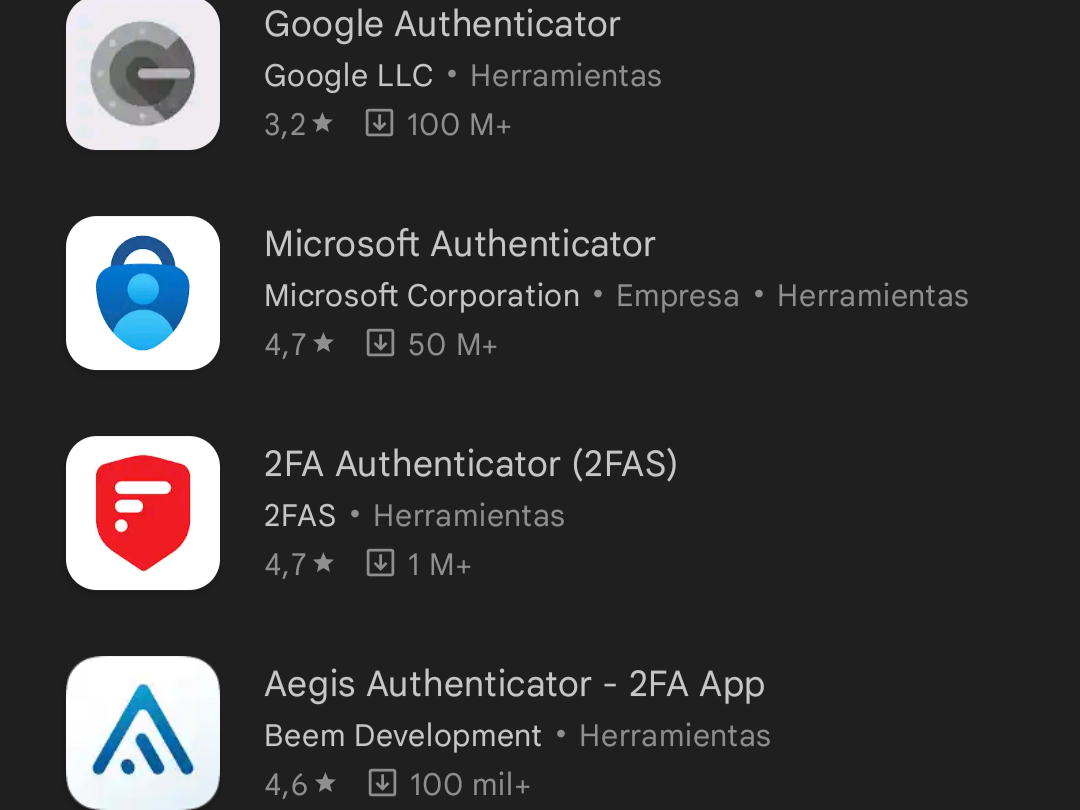

Podemos evitar que entren a nuestras cuentas usando aplicaciones TOTP, que son aplicaciones que generan una contraseña de un solo uso cada 30 segundos, conjunto a la contraseña normal.

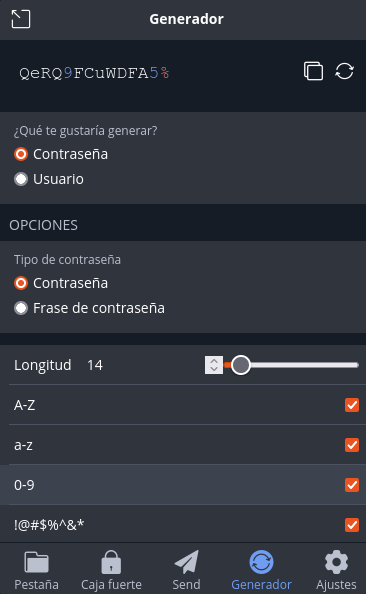

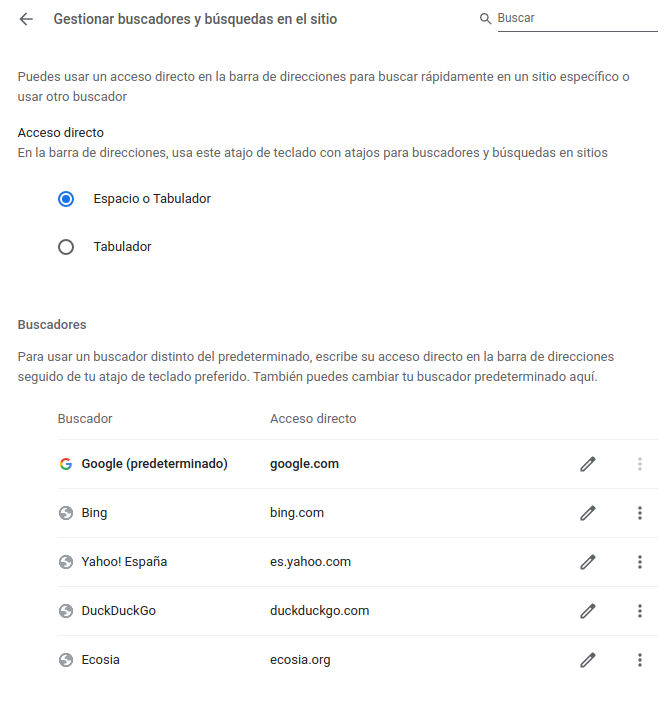

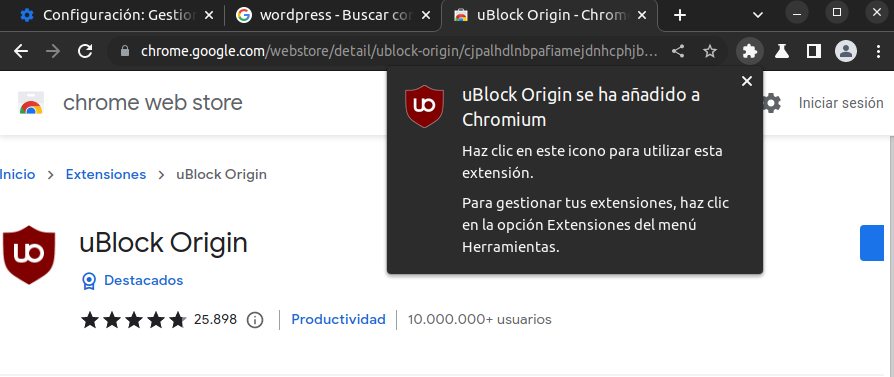

Otro método es usar un gestor de contraseñas seguro, como bitwarden o el que ofrece google con su navegador web, estos siendo seguros porque no guardan las contraseñas localmente y no se pueden recoger fácilmente. Los gestores de contraseñas también permiten generar contraseñas aleatorias de los caracteres necesarios y guardarlas automáticamente.