En Windows Server podemos instalar diferentes programas como servidor ssh, entre ellos OpenSSH (incluido en windows hay que añadirlo como característica) o FreeSSH que hay que descargarlo e instalarlo.

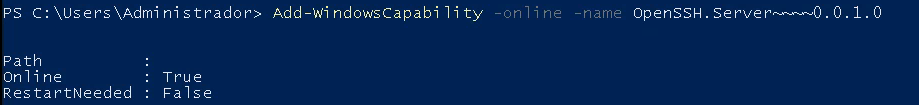

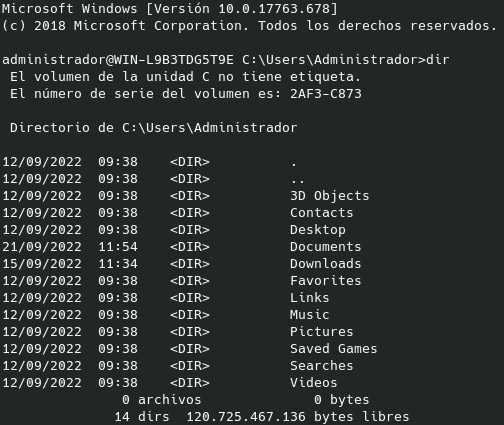

OpenSSH

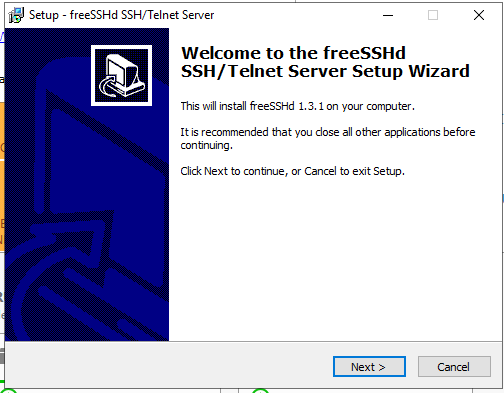

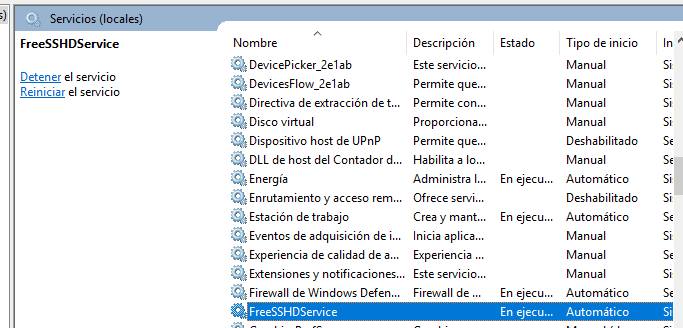

FreeSSH

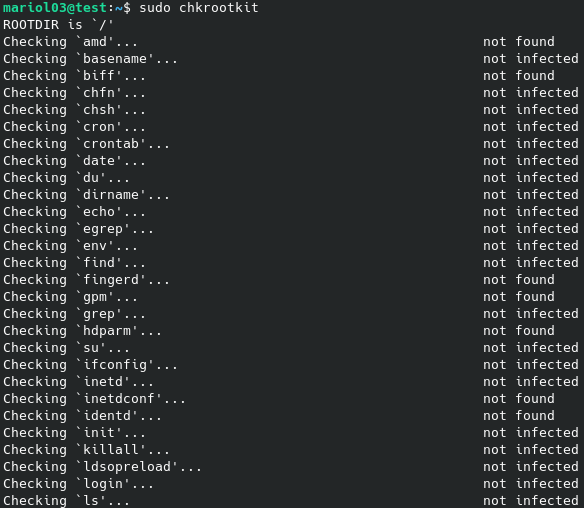

chkrootkit lo podemos instalar usando apt install chkrootkit y funciona de la mismas manera que rkhunter, simplemente lo ejecutamos en una terminal y nos dará el resultado de sus comprobaciones.

Funciones unidireccionales HASH.

Las funciones unidireccionales, son aquellas operaciones que calcular un número a partir de otro es fácil, pero para hacerlo al contrario es muy díficil calcular el primer número. Este tipo de operación son muy comunes en la informatica ya que es la base de todos los HASH.

Tipos de HASH.

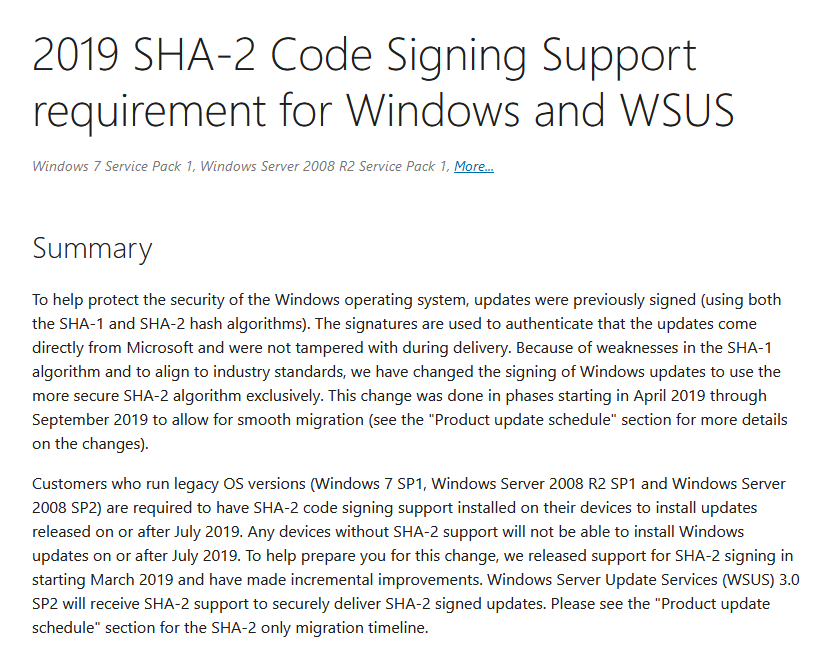

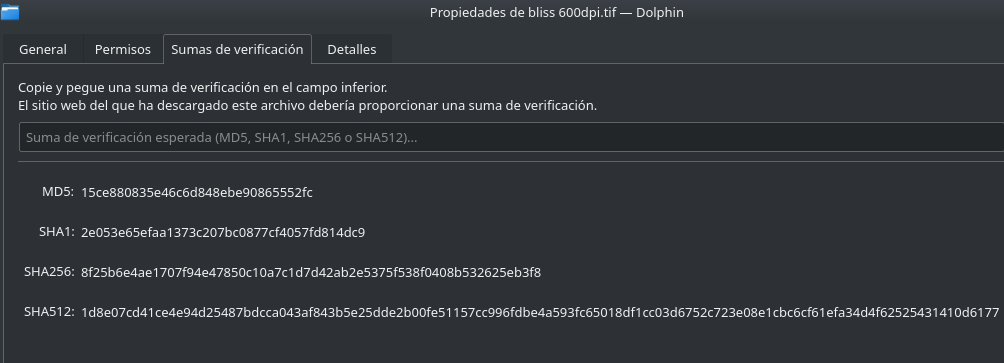

Hay muchos algoritmos de hash pero los que mas destacan son MD5, SHA-1, SHA-256 y SHA-512, ya que son los más habiltuales. Aunque hay alguno que ya esta desapareciendo como el MD5 y el SHA-1, porque se han empezado a quedar obsoletos y han sido remplazado por metodos más seguros como el SHA-2.

Programas para comprobar HASH.

Para comprobar el HASH existen muchas herramientas.

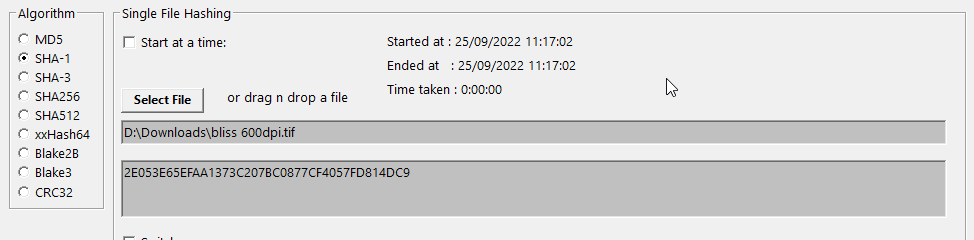

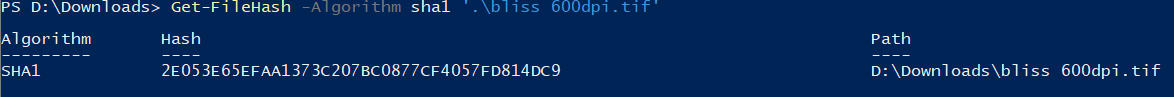

Si estamos en sistemas Windows podemos abrir una terminal de powershell y usar el comando Get-FileHash para calcular el hash de un fichero, también podemos usar alguna aplicación gráfica como QuickHash.

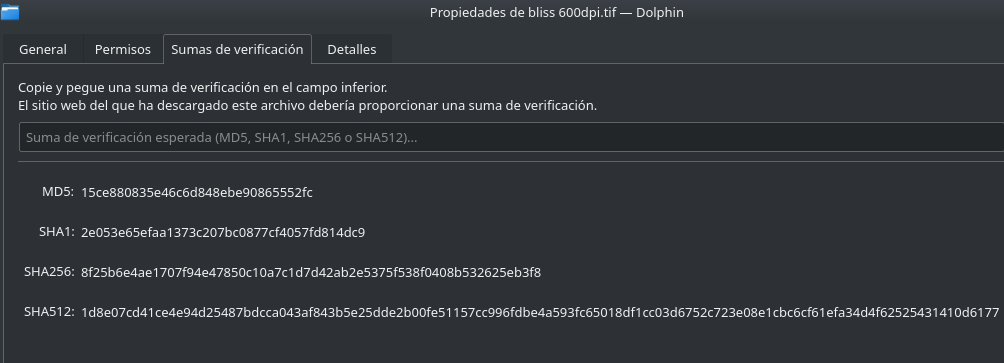

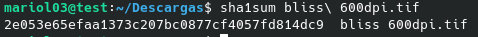

Y si estamos en sistemas Linux podemos usar el comando sha1sum seguido del archivo o ciertos exploradores de archivos como dolphin que tiene una pestaña de sumas de verificación.

Uso habitual en la seguridad informática.

El uso habitual de las funciones unidireccionales HASH, es el de comprobar la integridad de archivos, para evitar que este haya sido modificado o no se haya descargado correctamente.

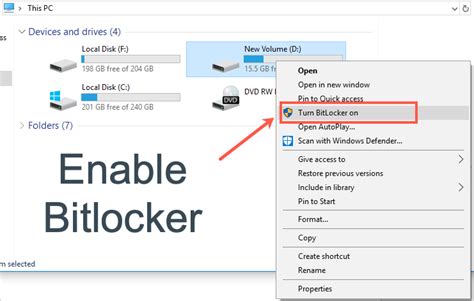

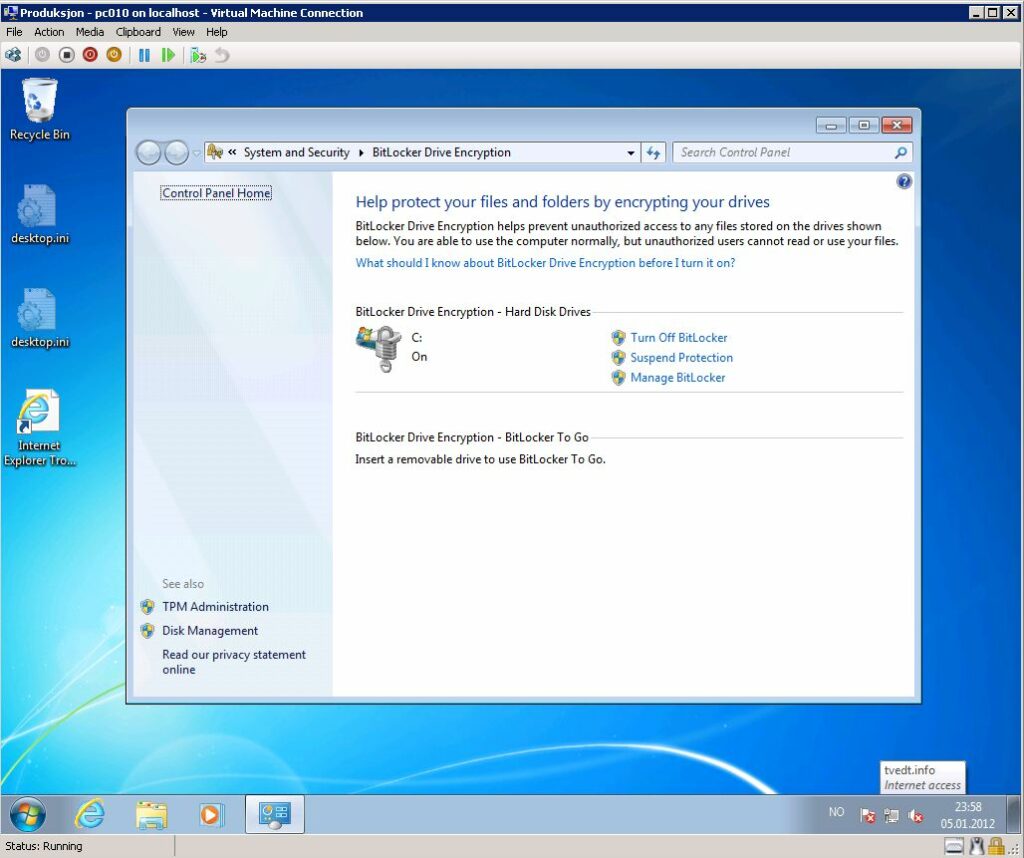

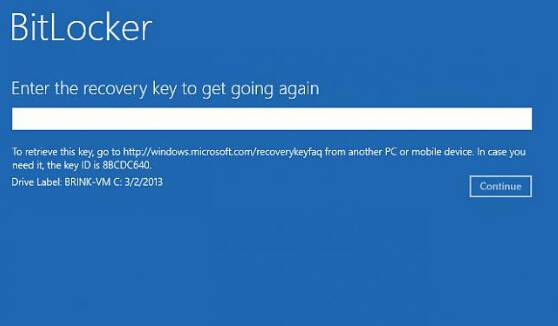

Windows Bitlocker permite cifrar el discos, incluyendo el del sistema cuando este esta activado no necesita ninguna clave ya que cuando se activa crea una clave que solo pide cuando el equipo cambia. Bitlocker crea las claves de cifrado siempre que pueda usando el chip TPM integrado en la placa base o en el procesador, por eso puede llegar a pedir la clave de cifrado incluso solo cambiando el procesador.

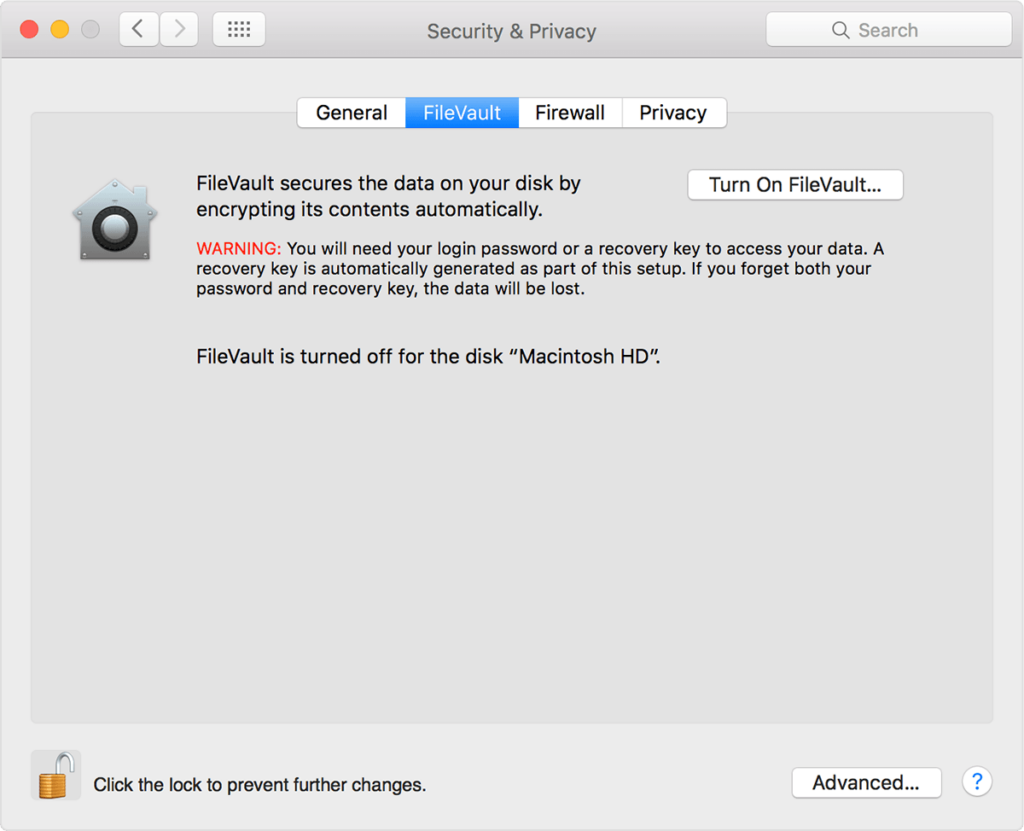

FireVault permite cifrar el disco de arranque de los equipo de Apple funciona usando el cifrado XTS-AES-128 con una clave de 256 bits. Este cifrado, si tienes un maquina equipada con el chip T2 de Apple, el cifrado será más seguro ya que el chip T2 «emula» un chip TPM, pero no crea una inconveniencia al usuario ya que el hardware de apple es muy cerrado y la unidad de disco, en macs nuevos, no se puede mover entre equipos.

La seguridad informática, es aquel apartado de la informática que se dedica a asegurar que la información siga los siguientes principios.

La confidencialidad de la información permite que los datos no puedan ser vistos por cualquier persona u ordenador, solo por las personas y los ordenadores que hallan sido autorizados para ello.

La integridad de la información es que los datos obtenidos no hallan sido modificados por una persona o por una mala conexión hacia los servidores.

La disponibilidad de la información es aquello que hace que los datos puedan ser accedidos desde cualquier lugar de cualquier método.

Bienvenido a WordPress. Esta es tu primera entrada. Edítala o bórrala, ¡luego empieza a escribir!